Path conversion design flaw in Microsoft NTDLL ...

Microsoft Windows NTDLL.DLL es propenso a una vulnerabilidad de path conversion incorrecta. Este defecto podría ser explotado por usuarios malévolos para evitar mecanismos de protección puestos en práctica por ciertos antivirus y productos antispyware.

Hay un defecto de diseño en que NTDLL realiza la conversión de path entre nombres de DOS style path y NT syle path.

La vulnerabilidad es localizada en la función RtlDosPathNameToNtPathName_U que convierte de DOS path unicode a unicode NT path.

RtlDosPathNameToNtPathName_U internamente comprueba si el nombre del path dado es de NT style o está en el DOS style, llamando respectivamente aRtlpWin32NTNameToNtPathName_U o RtlGetFullPathName_Ustr. Es en estas funciones donde cada sintaxis apropiada (NT y style DOS) es comprobada.

Mas Info sobre la plataforma y el software antivirus y antispyware afectado.

Prueba de Concepto:

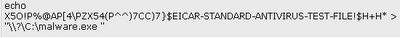

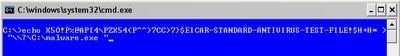

Ejecute lo siguiente en una ventana de comando:

y podra observar como se crea el archivo ¨malware.exe¨ en el sistema sin que lo detecte el antivirus o el antispyware...

Creditos:Mario Ballano Bárcena

0 Comments:

Publicar un comentario

<< Home