MS IE 7 beta Denial Of Service...

Sofware afectado: Internet Explorer 7.0 Beta

Severidad: desconocida

Impacto: Denial Of Service

Solucion: Sin Parche

Prueba de Concepto

Sofware afectado: Internet Explorer 7.0 Beta

En el dia de la fecha (28/06/2006), microsoft lanzo la version 1.5.540.0 de su herramienta de notificacion del Windows Genuine Advantage, y ademas instruyo a los usuarios de la manera de deshabilitar las versiones hasta la 1.5.0532.2 inclusive,¨aconsejando¨ por otro lado la necesidad de instalar la ultima version, que en resumen seria de la siguiente manera si lo deseamos hacer de forma manual:

SQL Injection en www.phpbb.com

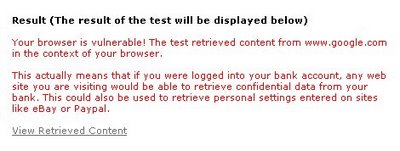

Acaba de informarse de dos nuevas vulnerabilidades en Microsoft Internet Explorer 6, al menos una de las cuales facilita el robo de datos bancarios y personales.

Secunia ha dispuesto un test donde comprobar si tu Explorer es vulnerable:

Según informa eWeek, Microsoft ha anunciado que retira el polémico componente de notificación de su herramienta de validación WGA.Sin embargo el componente de validación seguirá comprobando periódicamente si la copia de Windows es auténtica.

El parche MS06-025 original de Microsoft causa problemas con dialup. El desarrollo de una revision fue discutida por Microsoft. Existen exploits que explotan esta vulnerabilidad. Esto permite a un atacante autentificado ejecutar codigo arbitrario en Win2K, Win2K3 y XP SP2 sin patchear. Con conexiones null session anonimas un atacante podrian ejecutar codigo arbitrario sin autentificacion.

El Departamento de Justicia de Australia utilizará una versión especialmente bloqueada de Knoppix en sus establecimientos penitenciarios.

El Departamento de Justicia de Australia utilizará una versión especialmente bloqueada de Knoppix en sus establecimientos penitenciarios. Aunque los detalles no han sido especificados (alegando motivos de seguridad), el sistema funcionaría sobre una especie de híbridos entre PC y cliente liviano (thin-client), sin capacidad de almacenamiento local y que arrancarían en modo de sólo lectura, descargando las imágenes de software desde un servidor central. Tan sólo los administradores pueden modificar el software que ejecutan los clientes.

noticia de Kriptopolis

PeStubOEP v1.6(Encriptador)

Exploit en: 0x0076228A => kernel32.FormatMessageW

Kurt Huwig publico una vulnerabilidad en el IE que radica en la forma que maneja la codificación de ASCII.

Incluye:

Incluye:Microsoft Excel es propenso a una cuestión de ejecución de código remota que puede ser provocado cuando un documento de Excel mal formado es abierto.La cuestión es debido a un error en el Excel manejando URL mal formadas.

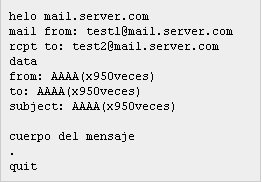

Se ha descubierto una debilidad en Yahoo Messenger, que potencialmente puede ser explotado para causar un DOS (denegacion de Servicio).La debilidad es debido a un error dentro del manejo de ciertos mensajes. Esto puede ser explotado para hacer caer el messenger de otro usuario. El cliente de messenger envía un mensaje que contiene un carácter non-ascii, como por ejemplo:

RemoveWGA le permite remover "Windows Genuine Advantage Notifications" ,instrumento que se comunica con su casa matriz y se conecta con los servidores de Microsoft siempre que lo desea.

Usando un simple rollover, puedes hacer que en tu navegador (IE) se produzca un ¨Cuelgue¨. El Fallo se simplifica en unas líneas de CSS que hacen que IE se vuelva loco y entre en un overflow, que como resultado da un error y se tenga que cerrar.

CSS

Este código nos está diciendo que cuando pasemos por encima del enlace (hover) esté se ponga a flotar a la izquierda. Pero la clase#tooltip A:hover { float: left;}

.toolbox a {position: relative; }

.toolbox le está indicando que la a este en relativo con relación al texto. Esto parece hacer que IE, se cuelgue y nos dé error.Archivos de flash Maliciosos con javascript pueden ser integrados dentro de hojas de cálculos de Excel que usan " Shockwave Flash Object " y pueden ser hechos para correr una vez que el archivo es abierto por el usuario. Esto no requiere que la intervención del usuario active el objeto, más bien esto corre automáticamente una vez que el archivo es abierto.

Via digg.com comentan como han colado a google Mil Millones de páginas webs, sin contenido importante, por lo visto el autor es un argentino y utilizando técnicas de scrapping, que con el uso intensivo de subdominios va rastreando contenido y creando un mastodóntico árbol web sin sentido.

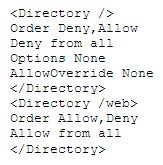

Las 20 maneras de hacer a tu apache mas seguro.Tengan en cuenta que en materia de seguridad no hay garantias ni absolutos.

CrowDat (Jordi Corrales) acaba de hacer público un problema en el antivirus Symantec que permite que un usuario sin privilegios pueda desactivarlo.

XSS Vuln vía la entrada ¨Display name¨.

El hacker ¨Turco¨, ataca de nuevo, y esta vez contra el imperio Microsoft, concretamente contra las paginas de inicio de expert.microsoft.fr y experts.microsoft.fr

Como Poseer Escritorio de Amigos Vía VNC

1.-Actualizacion al 6 de Junio de WindowsXP-KB905474-ENU-x86-1.5.532.2-noWGA.exe

Existen dos vulnerabilidades cuya raíz es el Microsoft Server Message Block Redirector Driver (mrxsmb.sys). Uno de ellas, podría permitir a cualquier usuario ejecutar el código de Ring0.

Como podemos observar no paso mucho tiempo que ya existen formas de explotar las vulnerabilidades cuyos parches fueron publicados en el dia de hoy por Microsoft...

Como todos los meses parece que deberemos actualizar nuestro windows!!!, ya que en el dia de hoy microsoft debio lanzar la actualizacion mas grande del ultimo año, tratando de corregir 12 vulnerabilidades clasificadas ocho de ellas de gravedad crítica, 3 de gravedad importante y uno moderada.

MS06-029: Vulnerability in Microsoft Exchange Server Running Outlook Web Access Could Allow Script Injection (912442)

MS06-030: Vulnerability in Server Message Block Could Allow Elevation of Privilege (914389)

MS06-032:

Vulnerability in TCP/IP Could Allow Remote Code Execution (917953)

MS06-031:

Vulnerability in RPC Mutual Authentication Could Allow Spoofing (917736)

LanSpy — network security scanner

Ante la consulta de algunos amigos, por problemas con la contraseña de windows, estas son algunas herramientas que servirian para recuperarla, aunque existen de las mas variadas en la red:

podemos probar lo siguiente:

Según informan hoy diversos medios, Microsoft reconoció ayer que su herramienta Windows Genuine Advantage (que verifica si el software del usuario de Windows XP dispone de una licencia legal) se comunica con Microsoft a diario, horas después de que Lauren Weinstein informase de esa actuación y propusiese a los expertos que esta utilidad se clasificase abiertamente como spyware.

Según Microsoft (que no menciona expresamente esta particularidad en la licencia del producto), no se transmite información significativa alguna del PC durante esa comunicación. Sin embargo, Weinstein afirma que se transmiten a Microsoft al menos la dirección IP del usuario y una marca temporal cada vez que el ordenador arranca...

Inicialmente la herramienta de validación se ofrecía a los usuarios que querían instalar actualizaciones de software, pero desde hace unos meses se instala mediante las actualizaciones automáticas, al menos en algunos países.

La primera vez que eso un usuario ejecuta la validación de WGA esta chequea si su versión de Windows es genuina, y la información enviada a Microsoft es la llave del producto de Windows XP, fabricante de la PC, versión del sistema operativo, información del bios de la PC y la configuracion y lenguaje del usuario local

Para fin de año Microsoft espera haber ofrecido WGA a todos sus usuarios.

Se han reportado multiples vulnerabilidades en Firefox, hasta la version 1.5.3, mayormente solucionadas con la reciente version 1.5.4.Algunas de ellas son:

Por su parte, Secunia resume las nueve principales y califica su aviso como altamente crítico.

Ante la consulta de multiples visitantes para liberarse de esta verificacion, he recopilado diversos metodos:

Navegar a través de Internet se vuelve cada día más peligroso: spyware, phishing, sitios no confiables... El uso de navegadores como Firefox u Opera mejora bastante la seguridad, pero nunca está de más garantizar nuestra navegación. Para ello, vamos a dar un pequeño repaso a una serie de extensiones para Firefox que nos permitirán disfrutar de la web de un modo más seguro.

Navegar a través de Internet se vuelve cada día más peligroso: spyware, phishing, sitios no confiables... El uso de navegadores como Firefox u Opera mejora bastante la seguridad, pero nunca está de más garantizar nuestra navegación. Para ello, vamos a dar un pequeño repaso a una serie de extensiones para Firefox que nos permitirán disfrutar de la web de un modo más seguro.